FireEye于2004年在美國成立��,隨著APT越發(fā)猖獗���,逐步走進大眾視野��。

作為全球領(lǐng)先的網(wǎng)絡(luò)安全廠商����,就像2014年Gartner分析師所評價的“FireEye Inc. is at the top of the list.”,知名度�、市場份額、公司體量�、美國政府支持,這些讓Fireeye在網(wǎng)絡(luò)安全領(lǐng)域有了更多的發(fā)言權(quán)。作為由最早提出APT-1報告的安全廠商�,F(xiàn)ireEye多次通過報告的形式,針對地區(qū)網(wǎng)絡(luò)發(fā)展���、國家網(wǎng)絡(luò)戰(zhàn)略��、新型APT組織等發(fā)聲�。

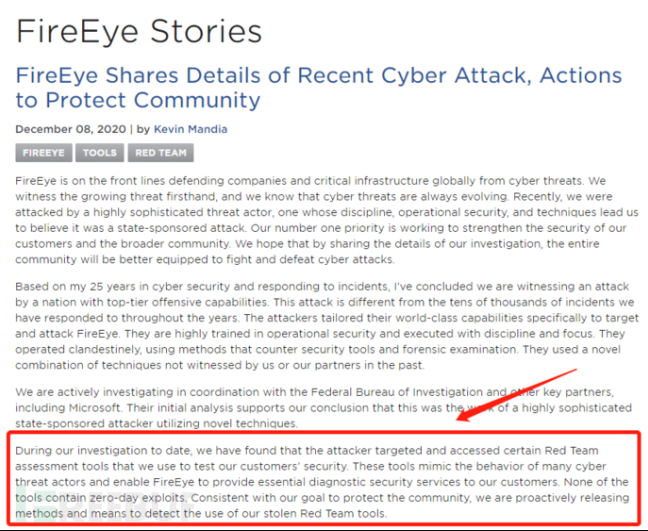

本周二�����,F(xiàn)ireEye透露其系統(tǒng)被所謂的“擁有一流進攻能力的國家”入侵�����。該公司表示����,黑客利用“新穎技術(shù)”竊取了滲透測試工具包,而這可能會在全球范圍內(nèi)引發(fā)新的攻擊��。”

1607482040_5fd03ab8ad1526dbb1c2c.png!small

目前����,F(xiàn)ireEye已經(jīng)通知了執(zhí)法部門�����,聯(lián)邦調(diào)查局對此黑客事件展開了調(diào)查��。盡管此次攻擊并未歸因于特定的組織���,但參與調(diào)查的聯(lián)邦調(diào)查局特工認為這是由國家資助的高度復(fù)雜的攻擊者行為,并且將懷疑目標鎖定俄羅斯資助的黑客��。

通過攻擊細節(jié)的披露���,可以發(fā)現(xiàn)攻擊者熱衷于收集FireEye使用的Red Team工具(根據(jù)公司在野外攻擊中發(fā)現(xiàn)的惡意軟件開發(fā)的自定義工具�,用于客戶網(wǎng)絡(luò)的測試)��,而被盜工具的范圍從用于自動化偵察的簡單腳本到類似于CobaltStrike和Metasploit等公開可用技術(shù)的整個框架�。此外,攻擊者還搜索了與FireEye某些政府客戶有關(guān)的信息��。

由于擔(dān)憂攻擊者利用這些竊取的自定義滲透測試工具對其他目標發(fā)起攻擊�����,F(xiàn)ireEye現(xiàn)在在其GitHub帳戶上共享IOC和應(yīng)對措施�,幫助其他公司檢測黑客是否使用了FireEye的任何被盜工具來破壞其網(wǎng)絡(luò)。

1607482454_5fd03c568caa929b3b3b1.png!small

幸運的是����,目前還未發(fā)現(xiàn)任何攻擊者使用被盜的Red Team工具,但為了以防萬一����,可以查看FireEye Red Team Tools相關(guān)對策。而攻擊者是否從主要系統(tǒng)中竊取了數(shù)據(jù)還未被證實���,如果發(fā)現(xiàn)數(shù)據(jù)被盜�����,F(xiàn)ireEye表示會與相關(guān)客戶聯(lián)系����。

最后�����,F(xiàn)ireEye并不是第一家遭到民族國家組織入侵的大型安全公司����?���?ò退够?在2015年披露了類似的攻擊行為;RSA Security在2011年遭到APT攻擊;而Avast則在2017年和2019年都遭到黑客入侵�����。

網(wǎng)絡(luò)安全公司逐漸成為攻擊者的重要目標���,而在Twitter上�����,一些網(wǎng)絡(luò)安全專家也對FireEye的快速披露表示認可����。

贛公網(wǎng)安備 36050202000267號

贛公網(wǎng)安備 36050202000267號