安全公司 Kaspersky 日前發(fā)現(xiàn)了一個新的文件加密木馬���,它是 ELF 可執(zhí)行文件���,旨在對基于 Linux 的操作系統(tǒng)計算機上的數(shù)據(jù)進(jìn)行加密。

Kaspersky 經(jīng)過初步分析���,發(fā)現(xiàn)遇到的實際是已知勒索軟件 RansomEXX 的 Linux 構(gòu)建版本���。

RansomEXX 是年初開始活躍的一種大規(guī)模的勒索軟件,主要針對有能力支付大額贖金的目標(biāo)���,其攻擊對象包括德克薩斯州交通運輸部 TxDOT 和柯尼卡美能達(dá) Konica Minolta���,政府承包商 Tyler Technologies,蒙特利爾公交系統(tǒng)和巴西法院系統(tǒng)���。

RansomEXX 背后的運營者創(chuàng)建 Linux 版本估計是考慮到今天許多企業(yè)的內(nèi)部系統(tǒng)運行在 Linux 而不是 Windows 上���。

技術(shù)說明

Kaspersky 公司遇到的示例 aa1ddf0c8312349be614ff43e80a262f 是 64 位 ELF 可執(zhí)行文件���。該木馬使用開源庫 mbedtls 中的函數(shù)實現(xiàn)其加密方案。

啟動后���,該木馬會生成一個 256 位的密鑰���,并使用該密鑰加密攻擊目標(biāo)的所有文件。這些文件可以使用 ECB 模式下的 AES 分組密鑰訪問���,AES 密鑰通過嵌入在木馬程序主體中的公共 RSA-4096 密鑰進(jìn)行加密���,并附加到每個加密文件中。此外���,該木馬還會啟動一個線程���,每 0.18 秒重新生成并加密 AES 密鑰,而經(jīng)過測算實際是每秒變化一次���。

該樣本目前檢測到的威脅僅包括加密文件和留下贖金記錄���。

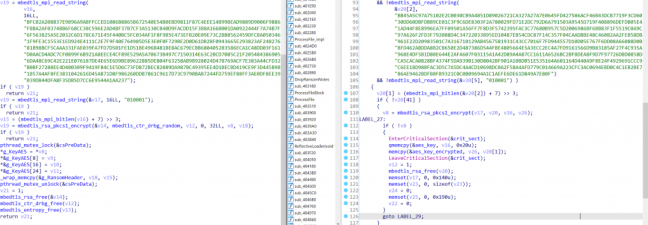

Kaspersky 公司對比了 Windows 系統(tǒng)上的 RansomEXX 和新木馬對 AES 密鑰加密的過程���。左側(cè)是 ELF 樣本 aa1ddf0c8312349be614ff43e80a262f; 右側(cè)是用于 TxDOT 攻擊的 PE 樣本 fcd21c6fca3b9378961aa1865bee7ecb���。盡管二者有不同優(yōu)化選項且針對不同平臺編譯器構(gòu)建���,但相似性非常明顯。另外���,二者的“作案手法”——代碼布局���、贖金記錄文本、標(biāo)題措辭等等相同���。

本文轉(zhuǎn)自O(shè)SCHINA���。

本文標(biāo)題:Linux 更安全?大規(guī)模 Windows 勒索軟件移植至 Linux

本文地址:https://www.oschina.net/news/120117/windows-ransomexx-ported-to-linux

贛公網(wǎng)安備 36050202000267號

贛公網(wǎng)安備 36050202000267號